【态势情报】Weaxor勒索病毒家族攻击分析与应急响应

事件摘要

2025年4月6日至4月13日,Weaxor勒索病毒家族通过利用用友U8Cloud系统的历史文件上传漏洞,实施了一次针对企业的勒索攻击。攻击者上传了冰蝎JSP内存马后门,获取了目标服务器的控制权限,并执行了加密程序,导致多个文件被加密,后缀为.roxaew。此次事件共涉及46起相关事件,Weaxor家族在其中占比约41%。攻击者在加密完成后清除相关日志以规避取证,且在进一步排查中发现受影响的java.exe文件被植入挖矿组件,显示出攻击者的多重非法操作。最终,受害企业通过用友官方漏洞检测工具确认了系统存在的漏洞,并进行了补丁修复。

事件概况

事件时间:2025-04 目标国家/地区:中国 事件类型:勒索软件事件 数据泄露事件 目标行业:科技、金融服务 事件影响:勒索 系统瘫痪 业务中断 目标机构:用友网络科技股份有限公司 情报来源:weixin.qq.com 黑客组织:Weaxor、Mallox

关键结论

事件背景

在2025年,Solar应急响应团队接到多起勒索病毒事件的排查需求,累计排查112起事件。其中,Weaxor勒索家族最为活跃,发生46起,占比约41%。受害系统的加密文件后缀以".roxaew"为主,表明该家族持续更新迭代。攻击者利用用友U8Cloud系统的历史文件上传漏洞,上传后门程序,获取目标服务器控制权限,并执行加密程序,清除日志以规避取证。

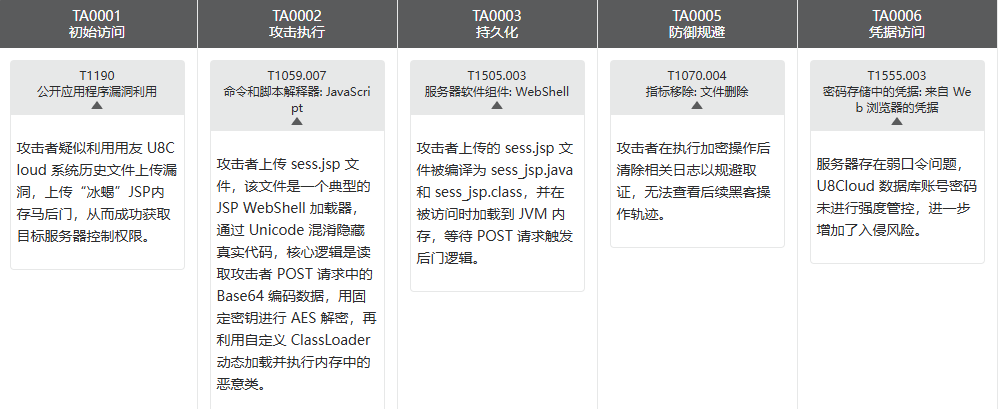

攻击概要

此次事件中,攻击者利用用友U8Cloud系统的历史文件上传漏洞,上传了包含"冰蝎"JSP内存马的恶意文件,获取了服务器控制权限。随后,攻击者执行名为VMwhUif.exe的加密器,对服务器数据进行加密,并清除操作日志。分析发现,java.exe文件体积异常,且被植入挖矿组件,存在恶意外联行为。Weaxor勒索病毒会将".rox"扩展名附加到受感染文件,并留下勒索信,信中包含暗网地址,受害者可通过该地址进行一对一聊天。该病毒与mallox家族相似,存在多项技术细节上的一致性。

事件影响

此次勒索病毒事件的发生原因主要是由于用友U8Cloud系统存在历史漏洞,攻击者利用该漏洞成功入侵并加密数据。事件影响包括数据丢失、业务中断以及潜在的财务损失。攻击者在入侵后可能同时植入挖矿组件,开展多重非法操作,进一步加剧了安全风险。

应对措施

针对该安全事件,建议采取以下应对措施:定期进行漏洞检测,及时修复系统、数据库及中间件的安全补丁;对业务系统进行全面端口扫描,关闭非必要的对外开放端口;实施强口令策略,定期更换口令并启用双因素认证;部署Web应用防火墙,拦截常见攻击请求;定期审查日志,实时监控可疑流量,确保及时发现异常行为。

攻击技战术

攻击手法(7)

威胁防范

处置建议(6)