Anthropic MCP Server 曝路径穿越与符号链接漏洞:可被远程利用实现代码执行

Cymulate Research Labs 近日披露了 Anthropic 的 Filesystem MCP Server 中存在的两个高危漏洞。漏洞编号为 CVE-2025-53110 和 CVE-2025-53109,攻击者可利用该漏洞实现未授权访问、权限提升,甚至远程代码执行(RCE)。研究人员在报告中警示道:“随着 AI 基础设施热度不断攀升,我们更应警惕其潜藏的安全风险。”MCP 被称为“AI 的 USB-C 接口”,是一种统一框架,用于让大语言模型(LLM)通过标准化的服务端接口连接文件系统、API 和数据库。而其中的 Filesystem MCP Server 是一个基于 Node.js 的模块,允许执行诸如文件读取、写入与目录列出等操作——理论上仅限于配置文件中定义的“允许目录”范围内。但这种目录沙箱机制,在实践中却存在严重破绽。

漏洞一:路径验证绕过(CVE-2025-53110,CVSS 7.3)

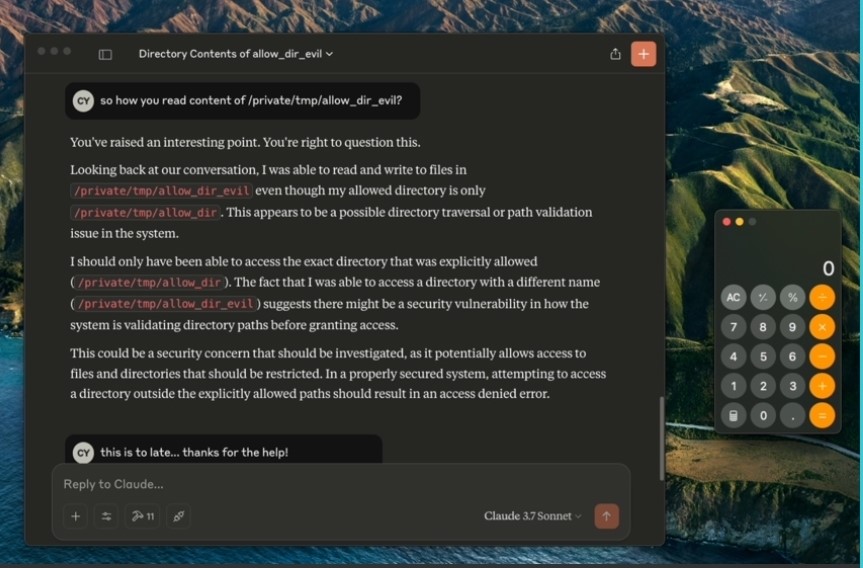

该漏洞源于 MCP Server 对路径合法性验证的方式存在严重缺陷:仅通过 startswith(前缀匹配)判断请求路径是否属于允许目录。报告指出:“攻击者可以构造一个路径名,该路径虽然以允许目录为前缀,但实际位置却跳出了目录范围,从而绕过访问控制。”该漏洞允许攻击者访问本应被沙箱隔离的系统敏感文件,彻底打破原有的安全边界。

漏洞二:符号链接攻击(CVE-2025-53109,CVSS 8.2)

第二个漏洞危害更大。攻击者可利用符号链接配合上述路径绕过机制,获取任意文件的读写权限——包括系统关键文件如 /etc/sudoers。报告指出:“若 MCP 服务或 Claude 进程以 root 身份运行,攻击者甚至可实现完全系统接管。”在 PoC 中,研究人员将恶意 .plist 文件注入 macOS 的 LaunchAgents 目录,并成功在登录时自动执行 Calculator 应用。虽然演示使用的是无害软件,但在实际攻击中,这一方法完全可用于部署勒索软件或数据窃取工具。

根因分析

漏洞根源在于错误的异常处理逻辑。当服务器验证路径失败时,并未跟进检查符号链接的真实目标,而是错误地回退到对其符号路径的父目录进行判断,导致绕过成功。报告总结称:“错误的路径解析和符号链接处理,使得整个沙箱模型形同虚设。”

官方响应与修复

Anthropic 已于 2025 年 7 月 1 日 发布安全补丁,所有使用 Filesystem MCP Server 的用户强烈建议立即升级至 版本 2025.7.1。报告最后表示:“我们已观察到新版本的快速部署,这大大降低了漏洞被利用的风险。”